SSO(シングルサインオン) の設定をする

SSO(シングルサインオン)の設定は、「システム管理者」のみ可能な操作です。

※2025年10月以降に新規ご契約(更新)のお客様は、システム管理ライセンスの方が操作可能です。ライセンス・アクセス権限とはをご参照ください。

IdPに情報を登録する

まずはIdP側の設定に必要な情報をKiteRaから取得して、IdPに登録します。

KiteRaとの動作確認を行なっているIdPについては、SSO(シングルサインオン)についてを参照してください。

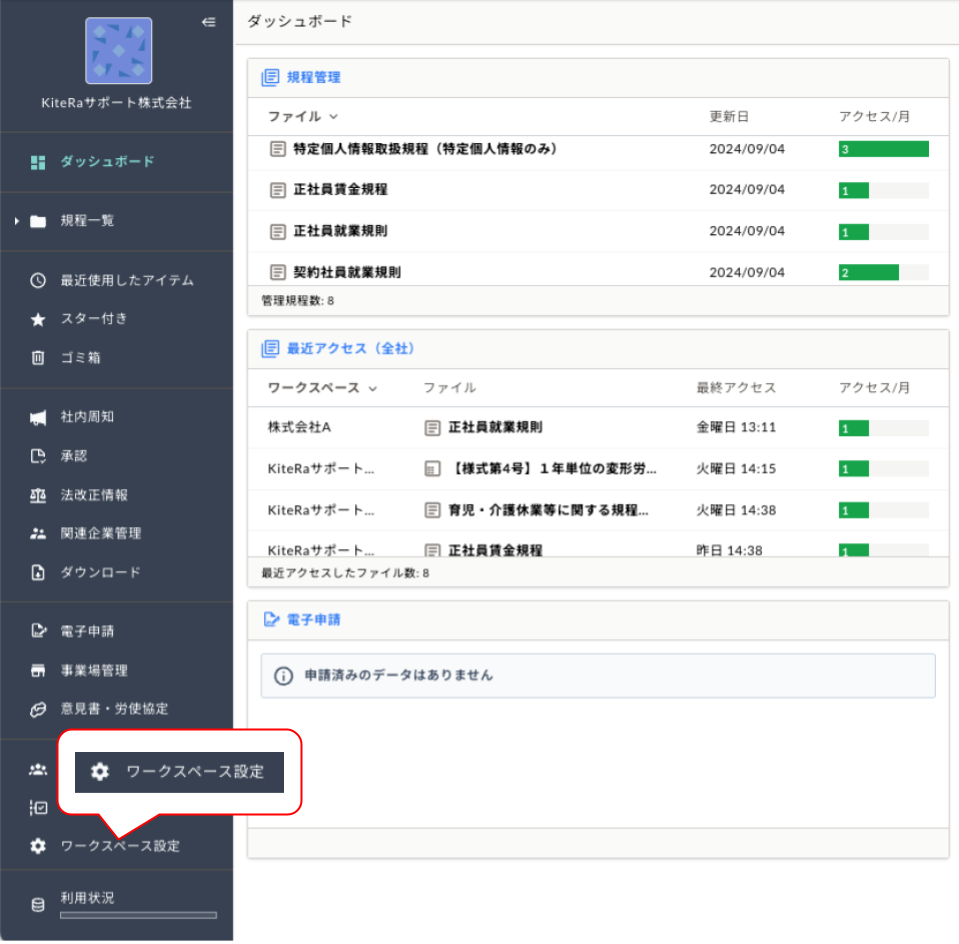

1. 左側メニューのワークスペース設定を開く

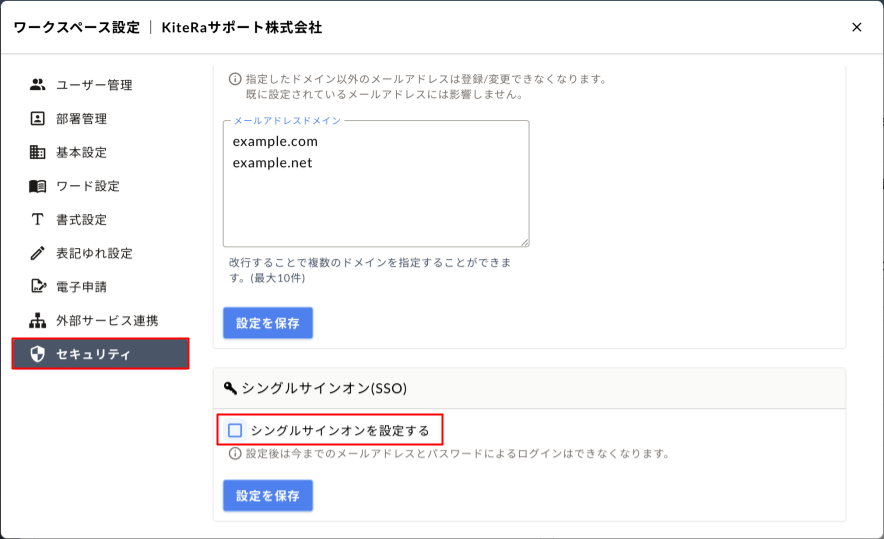

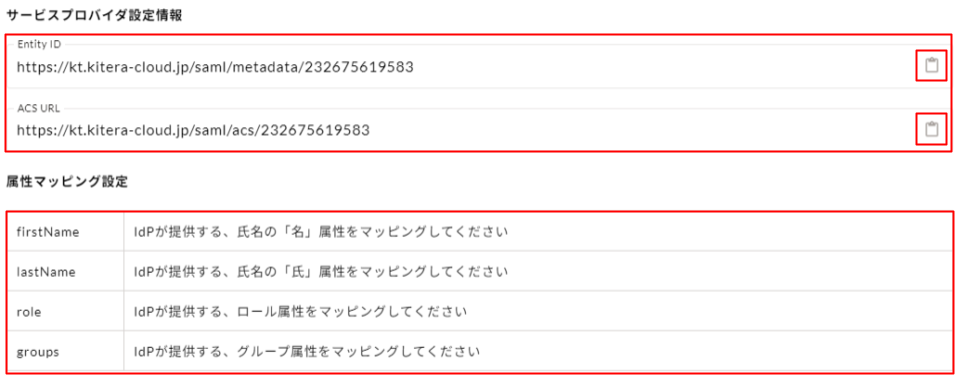

2. [セキュリティ]をクリックし、[シングルサインオンを設定する]にチェックを入れ、「サービスプロバイダ設定情報」と「属性マッピング設定」を表示する

※「サービスプロバイダ設定情報」はコピーボタンでコピーすることができます。

3. 画面に表示されている情報をIdPに登録する

必要な情報や登録方法・マッピング方法は、各IdPの案内を参照してください。

※roleにマッピングされた情報は、該当のユーザーがKiteRaに新規登録されるときのみ反映されます。既存ユーザーの役割は上書きされません。

※IdP側では、role属性の値が「システム管理者」「管理者」「担当者」のいずれかになるよう設定します。

※roleマッピングを設定していない場合、新規登録されたユーザーの役割は「メンバー」になります。

また、Name IDにはメールアドレスを選択してください。

※Name IDは、IdPによりユーザーID・ユーザー識別子など表記が異なる場合があります。

4. IdPからメタデータを取得する

IdP側の設定が完了したら、KiteRa側の設定に必要なメタデータをIdPから取得します。

※コピーまたはダウンロード等で取得してください。

KiteRa Bizのロゴデータをご利用になりたい場合はこちらからダウンロード可能です。

KiteRa内でSSO設定をする

1. 左側メニューの[ワークスペース設定]> [セキュリティ]をクリック

2. [SSO(シングルサインオン)を設定する]をチェック

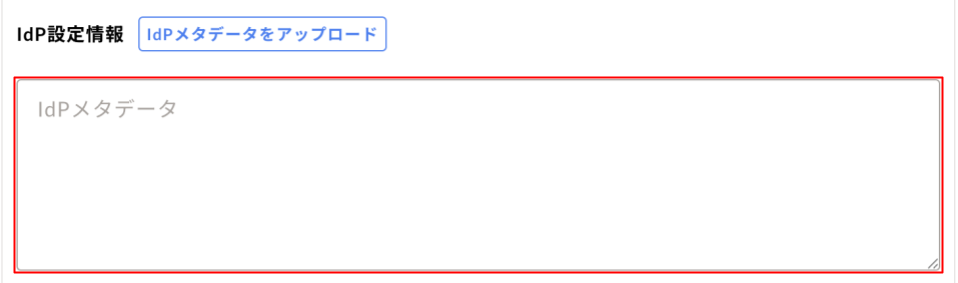

3. [IdP設定情報] の[IdPメタデータ]に取得したメタデータを貼り付け、またはアップロード

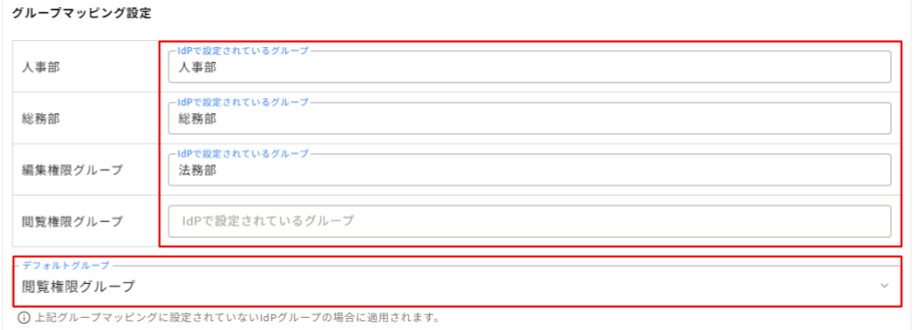

4. グループマッピング設定をする

IdP側で設定しているグループをKiteRaのどのグループに紐付けするか設定します。

※複数のグループを紐づけしたい場合、「,」(カンマ)区切りで入力してください。

※属性マッピングで「groups」をマッピングしていない場合、またはグループマッピングで紐付けされていないIdPグループの場合、デフォルトグループで指定したグループに自動的に紐付けられます。

グループマッピングについては、通常、初回ログイン時のみ有効となります。

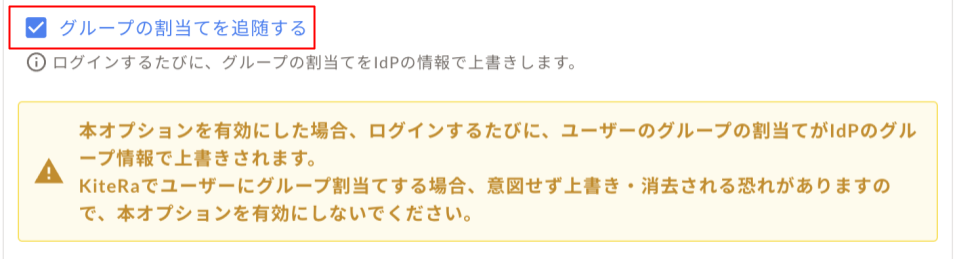

ログインのたびにIdP側の情報でグループを上書きしたい場合は、[グループの割当てを追随する]にチェックを入れてください。

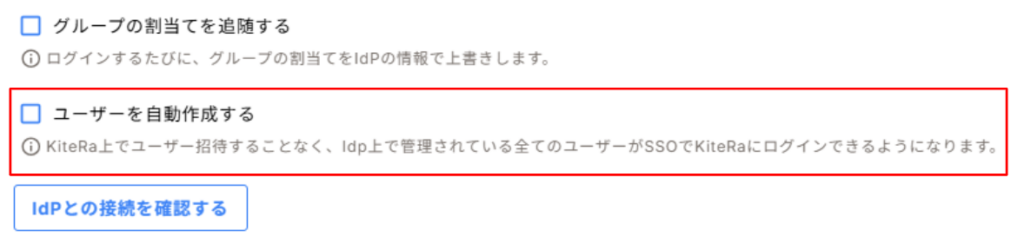

5. ユーザー自動作成の設定をする

チェックを入れることで、KiteRaにユーザー登録がなくともSSOでログインすると自動でKiteRaにユーザー登録されます。

※自動作成されたユーザーの認証方法は「SSO」が選択されます

チェックを外すと、あらかじめKiteRaにユーザー登録されていない方はSSOでのログインができません。KiteRaにSSOでログイン可能なユーザーを、KiteRa側で制御する場合にご利用ください。

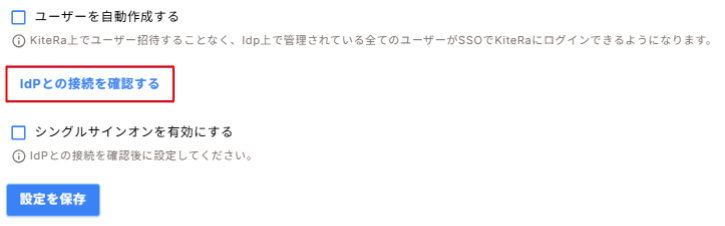

6. IdPとの接続を確認する

KiteRaとIdPの設定が完了後に[IdPとの接続を確認する]をクリックし、設定が正しく完了しているかを確認します。

正しく設定されている場合、以下の流れとなります。

・[IdPとの接続を確認する]をクリック

・IdPのログイン画面が表示される

・IdPにログインするとKiteRaに自動遷移される

※IdPにログイン済みの場合、IdPのログイン画面は表示されずKiteRaに自動遷移します。

エラーでKiteRaに接続できない場合は、再度設定を確認してください。

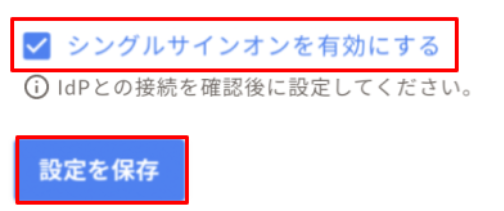

7. SSOを有効にする

[シングルサインオンを有効にする]にチェックを入れ、[設定を保存]をクリック

8. KiteRaに登録済みのユーザーの認証方法をSSOに変更する

[ワークスペース設定]内の[ユーザー管理]にて、該当ユーザ上で右クリックし[認証方法を変更]をクリック、「SSO」を選択し[保存する]をクリック

なお、[シングルサインオンを有効にする]のチェックの有無に関わらず、認証方法が「SSO」の場合、パスワードでのログインはできません。

ただし、以下の条件をいずれも満たす場合は、認証方法が「SSO」であってもパスワードでのログインが可能です。

・ログインするユーザーの役割が「システム管理者」である

・[シングルサインオンを有効にする]のチェックが入っていない

9. SSOでKiteRaにログインする

SSOでのKiteRaへのログイン方法は、「IdPにログイン後にKiteRa Bizのアイコンをクリックする」「KiteRa BizのログインURLに接続する」などIdPによって異なります。

詳細は各IdPの案内を参照ください。

注意事項

- 2025年10月以降に新規ご契約(更新)のお客様は、システム管理ライセンスの方が操作可能です。

実際の画面とは異なる場合がありますので、その際は画面の内容を優先してください。

また、本情報は予告なく変更・更新されることがあります。